業界認定資格

透明性

Fortanixは、透明性が信頼につながると考えています。私たちはSaaSの プラットフォーム稼働状況 を公開していることに大きな誇りを持っています。私たちは製品開発において品質とセキュリティを最優先にしています。これは開発プロセスにも表れており、自動化、手動レビュー、チーム間の連携など、さまざまな手段を通じて頻繁に品質・セキュリティのフィードバックを取り入れています。さらに、複数のコンポーネントをオープンソースソフトウェアとしてGithubの プロフィールで公開しています。

設計段階からのセキュリティ

Fortanixは、Google、Intel、Microsoftといった企業とともにConfidential Computing Consortiumの創設メンバーでした。Confidential Computingは、Trusted Execution Environment(TEE)内で、使用中のデータを保護します。FortanixのDSMにおいては、このTEEはIntel® SGXテクノロジーによって実現されています。これにより、DSMは実行時にメモリ上のデータを暗号化しつつ、いわゆるセキュアなEnclave内でシステムの他部分から隔離されて動作します。これにより、DSMの実行中のコード以外は機密データへアクセスできません—Fortanixでさえもアクセスできません。極めて起こりにくいケースとして攻撃者がDSMホストにアクセスできたとしても、DSMはホストそのものから機密データを保護し、攻撃者には何も残さないようにします。

FortanixはRustプログラミング言語の利点をいち早く認識し、Rust 1.0のリリース時点からData Security Managerプラットフォームを構築しました。Rustは、パフォーマンスを犠牲にすることなく、言語レベルでメモリ安全性を強制することで、セキュリティ不具合の最大要因を根本から回避し、高い安全性のコードを生み出す言語として広く認知されています。

Fortanixはあらゆる面でセキュリティを重視しており、製品アーキテクチャにおけるセキュア・バイ・デザインの包括的アプローチの一環としてSGX Enclaveを採用しています。私たちは、DSMノードを実行する各システムについて、7つのセキュリティ層を区別しています。

データセンターセキュリティ

当社のシステムは、セキュリティと可用性の実績がある高セキュリティのデータセンターにのみ展開しています。

FIPS認証済みの堅牢シャーシ

当社のシステムは、物理的な攻撃から保護し、FIPS 140-2 規格に準拠した堅牢な筐体内に設置されています。

CIS準拠のOS

CIS に準拠したホスト OS は、システム全体で妥当なセキュリティのデフォルトを採用しており、各コンポーネントには動作に必要最小限の権限だけが付与されています。

ファイアウォール

各システムには厳格なファイアウォール規則が設けられており、必要なトラフィックだけが通過できるよう設計されています。

Intel SGX

DSMアプリケーション自体はIntel SGXのセキュアエンクレーブ内で実行され、ホストOSから保護されています。

FIPS検証済みのソフトウェアとハードウェア

DSMはFIPS認証済みの暗号モジュールであり、アプリケーション本体だけでなく、その動作環境も厳密に管理されていて、セキュリティを最大化しています。

サイドチャネル耐性のある暗号ライブラリ

私たちは、暗号ライブラリがサイドチャネル攻撃に耐えられることを厳密に検証し、基盤となるOSが侵害された場合でも暗号処理を安全に保てるよう細心の注意を払っています。

あなたが管理します あなたの鍵とデータ

FortanixのFIPS 140-2 レベル3認定ハードウェア・セキュリティ・モジュール(HSM)と機密コンピューティング技術により、お客様は鍵の管理を自らコントロールできることが保証されます。CSPネイティブのキー管理システム(KMS)を使う代わりに、Fortanixは集中型のキーマネージャーで運用を簡素化し、信頼の基点(ルート・オブ・トラスト)をCSPプラットフォームの外に置きます。これにより、CSPもFortanixもお客様の鍵にアクセスしたり、そのデータを復号したりすることはできません。

鍵の来歴

Fortanix Data Security Manager の SaaS プラットフォームは、生成した鍵について署名付きの出所(Provenance)アテステーション・メッセージを提供できます。これにより、認証局(Certificate Authority)などの依拠当事者は、鍵ペアが DSM SaaS 上で生成されたことを検証できます。出所アテステーション・メッセージの署名鍵階層は、以下の URL で入手可能な非公開のルート証明書に基づいています。

Fortanix Attestation and Provisioning Root CA

この公開鍵基盤(PKI)の証明書ポリシー文書は、以下の URL で参照できます。

attestation-and-provisioning-root-ca-CP.pdf

service-attestation-pki-CP.pdf

出所アテステーション・メッセージの取り扱いに関する詳細は、Fortanix DSM SaaS のドキュメントをご参照ください。

可用性

データセキュリティは、あらゆる企業の事業継続にとって根幹となる要素です。日々の業務で使用する組織の暗号鍵をホスティングすることは、非常に大きな責任を伴います。Fortanix にとって、SaaS プラットフォームの稼働時間は最優先事項の一つです。サイトリライアビリティエンジニアはシフト制で勤務し、24/7 で担当者が待機し、外部への影響が出る前にインシデントへ対処できる体制を整えています。さらに、これらのチームは、お客様が重要な SaaS ソリューションに期待するスケールと性能を確実に提供します。システムステータスは一般公開されています: status.fortanix.com です。

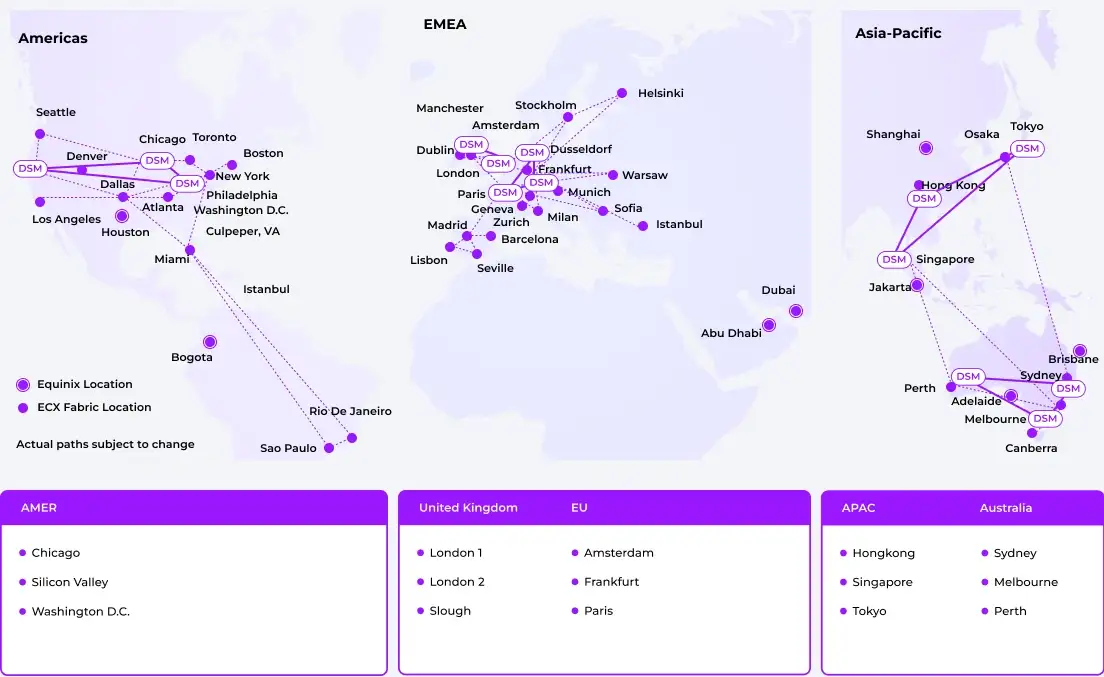

このプラットフォームは、複数の地理的・リージョン冗長性を備え、 世界各地のデータセンターで運用されています。各リージョンには 3 つの独立したデータセンター(「アベイラビリティゾーン」)があり、障害発生時にも高可用性を確保します。リージョン内のすべてのノード間でデータは同期レプリケーションされ、さらに日次のオフサイトバックアップにより、最悪の事態でも継続性を担保します。

脆弱性の報告

Fortanix が管理するあらゆる製品またはインフラストラクチャにおいてセキュリティ問題を発見した可能性がある外部の方は、Fortanix セキュリティチーム(security@fortanix.com)までご報告ください。報告書に機微な情報が含まれる場合は、当社のPGP キーで暗号化してください。

報告書には次の情報を含めてください。

- 問題の説明(悪用の前提条件を含む)。

- 影響を受けるソフトウェアのバージョン番号。

- 再現手順。

- 可能であれば PoC。

- 連絡先情報(該当する場合は PGP 公開鍵を含む)。

- その他の関連情報。

Fortanix が管理するすべての製品とインフラが対象ですが、以下は除きます。

- ソーシャルエンジニアリングの試み。

- 物理的な攻撃(例:当社のオフィスやデータセンター)。

- (分散型)サービス拒否(DDoS)攻撃の試み。

- いかなる方法であれ従業員アカウントを侵害する行為。